...weiter Parität und andere Prüfverfahren

Es gibt beide Verfahren, gerade oder ungerade Parität(even - uneven parity), d.h.

0 - für ungerade-, 1 - für gerade Zahlen ---> uneven parity

1 - für ungerade-, 0 - für gerade Zahlen ---> even parity

Im Internet ist nur ein Verfahren für das Prüfbit zulässig, um Missverständnisse auszuschließen.

An solchen Beispielen ist der Sinn von internationalen Standards zu ersehen.

Das Paritätsbit kann fehlererkennender oder fehlerkorrigierender Code sein

(error detecting - error correcting), wobei fehlerkorrigierender- notwendigerweise auch immer

fehlererkennender Code ist.

Hat man beim Sender beispielsweise folgende Matrix von 3*3 bit

000

1 010

0 101

1 111,

als binary digits

010101111 000101

prüfbits

und der Empfänger erhält aufgrund einer Störung des Kanals Folgendes:

binär:

*

010001111 000101 mit einem umgekippten bit,

in der 3*3 Matrix steht dann(die Prüfbits sind noch intakt, und ich schreibe hier * für anscheinend kaputt und k für intakt)

*kk

k 1 010

* 0 001

k 1 111,

so kann man anhand der Prüfbits feststellen, welches bit umgekippt ist und so unschwer die Nachricht rekonstruieren.

Hamming Code

Die Anzahl der Prüfbits, n, ist etwa Logarithmus 2 von n, Gausssche Klammer oben.

3*3 --> 2*3

10*10 --> 2*10

n --> 2*Wurzel n

1000 Zeichen können mit 10 Prüfbits übertragen werden. Die Anzahl der Prüfbits ist etwa gleich dem Exponenten.

| n |

m=Anzahl der Prüfbits |

Code |

Wirkung |

| n* |

1 |

Paritätscode |

erkennen:0-->1, oder 1-->0 korrigieren: 1bit |

| n |

etwa 2 mal Wurzel n |

"Matrix Code" |

korrigieren 1bit, erkennen: Doppelfehler |

| n* |

etwa log2 von n, Gauss Klammer |

Hamming Code |

korrigieren 1bit, erkennen: Doppelfehler |

| n* |

n |

zyklische Codes |

erkennen und korrigieren Mehrfachfehler |

| n |

n oder 2n |

Verdoppelung oder Verdreifachung der Information |

Letzte Möglichkeiten bei stark gestörten Kanälen |

In der Tabelle ist n die Anzahl der abzusichernden bits, häufig benutzte Codes sind mit * gekennzeichnet.

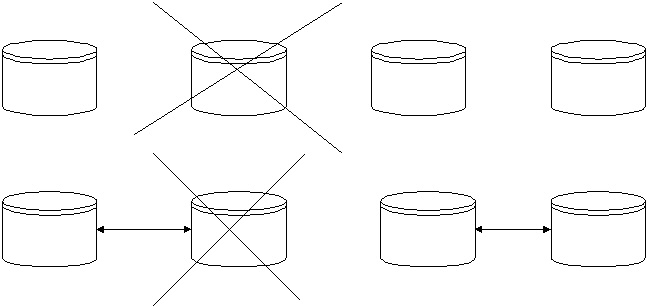

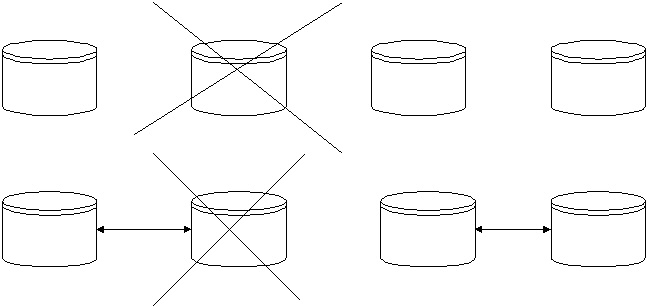

RAID für Festplatten

Redundant Array of Independent Disks

Es gibt 6 verschiedene RAID Systeme, die alle hier sehr schön erklärt werden.

Die Grundidee ist, durch redundante Speicherung der Daten eine höhere Sicherheit zu gewährleisten.

RAID läuft auf SCSI Systemen. Die Festplatten sollten für ein solches Verfahren identisch sein, um nicht

etwa durch unterschiedliche Zugriffszeiten Probleme zu verursachen.

Aud den mit Pfeilen verbundenen Platten werden Spiegelungen durchgeführt. Diese Spiegelungen werden

etwa gleichzeitig auf beide Platten geschrieben.

Es gibt auch eine Variante mit einer Paritätsplatte, die ein dauerndes Update der Prüfsummen durchführt.

So ist aus ein 'paar' parity bits eine ganze Festplatte geworden!

Dabei wird das gesamte System langsamer, wobei der limitierende Faktor die Paritätsplatte ist.

Die Idee für RAID stammt aus der Codierungs - Kommunikations - Fehlervermeidungstheorie.

Netzwerk

GAN - global area network

LAN - local area network

WAN - wide area network

MAN - metropolitan area network

Netzwerktopologien

1) Stern

2) Ring

3) Bus

Ethernet ist sowohl ein Protokoll(Regel, nach der Maschinen miteinander kommunizieren), als auch ein Bus.

In der Regel wird es als Bustopologie realisiert. Auch wenn es so aussieht, dass man bei Ethernet die einzelnen

Rechner sternförmig an einen Hub anschließt, ist doch die interne Verkabelung busförmig.

Ähnlich hat ein Token-Ring Netzwerk(d.i. eine andere Netzwerktechnologie als Ethernet) aus Kabelsichtweise,

d.h. wenn ich nur wissen muss, wohin welches Kabel kommt,

eine anscheinende Sternform, die jedoch intern ringförmig ist.

Auf der Übergabe- bzw. Protokollebene passiert bei Token Ring Folgendes:

Ein Token, d.h. Pfand, wird weitergegeben - wer das Pfand hat, hat Sendeerlaubnis. Das Verfahren ähnelt dem

Hin- und Her-Werfen eines Sprechballs in einer Psycho - Gruppe, in der man sich z.B. abgewöhnen will,

an den Fingernägeln zu kauen.

Ursprünglich gab es nur ein einzelnes Token in einem Token - Ring Netz. Ein neueres Verfahren bietet ein

Netzwerk mit mehreren Token gleichzeitig.

Genauer betrachtet tut ein Protokoll dies:

- Pegel definieren

- wie lang ist ein Zeichen(wieviel bit)?

- Zeitdefinition, z.B. time to live eines Signals

- Störungsabsicherung mittels Prüfbit, Hamming Code oder einer weiteren Methode

- setzt Konventionen für die Verbindung und den Datenaustausch

Insgesamt also betreibt ein Protokoll die Regelung der Kommunikation.

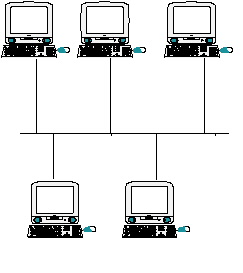

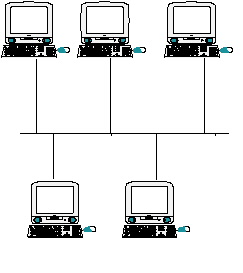

Bustopologie

An den Kabelenden rechts und links außen befindet sich ein Terminator genannter Widerstand, der erforderlich is,

um sogen. "Netzwerkechos" zu unterbinden, die zur Datenkollision führen würden und somit die Kommunikation

unmöglich machen. Als Protokoll in einer solchen Topologie wäre Ethernet typisch, wobei als Kabeltypen Verwendung finden:

Yellow Cable, ein dickes Coaxial - Kabel für lange Strecken

Twisted Pair, typisch mit Bustopologie, ein Paar von Kabeln, also 2 ist ineinander verdreht

Cat5, ein dünnes Coax - Kabel, häufig in Heimnetzwerken verwendet

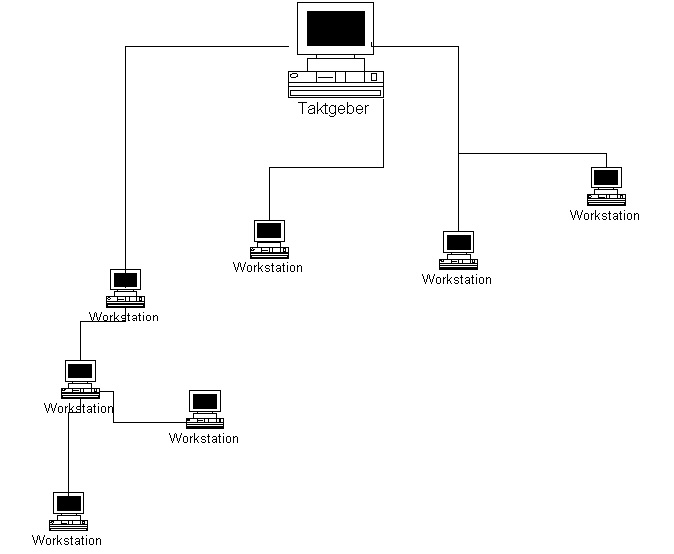

Weitere Netzwerktopologien:

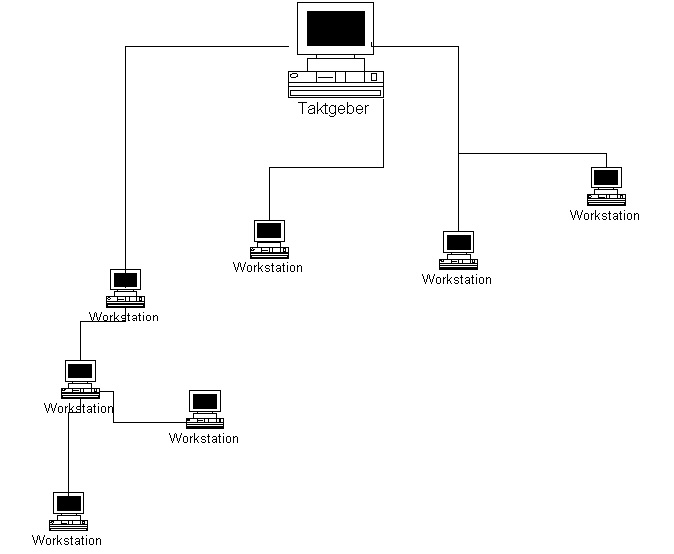

4) Baum - Topologie

Die Baumtopologie verästelt sich wie ein Baum. Abhängig von einem Taktgeber an der Spitze verzweigen sich die Äste

zu verschiedenen Workstations.

5) Netz

Eine netzförmige Topologie bietet besondere Sicherheit, da die Kommunikation auch nach dem Ausfall einer Verbindung

möglich bleibt. Beispiele dafür: die Telekom - Netze Datex P und Datex J, wobei der Bildschirmtext, Datex J, inzwischen abgeschaltet ist.

WEITER!