Einzelne Netzwerkkomponenten und Ringleitungsverteiler(RLV)

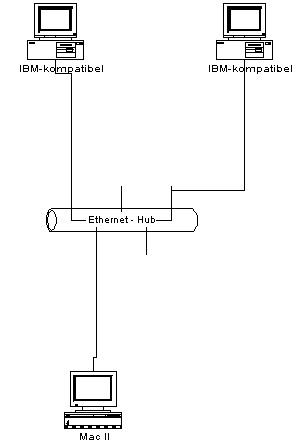

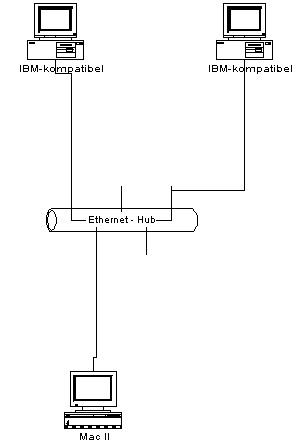

Ethernet - Hub:

Im Hub befindet sich ein interner Bus, deshalb ist Ethernet auch meistens busförmig.

Dieser Bus schickt seine Informationen nicht explizit an eine bestimmte Workstation, sondern

immer erstmal an alle.

Dabei kommt das CSMA/CD - Verfahren zum Einsatz, was soviel heißt, wie

Carrier Sense Multiple Access / Collision Detection.

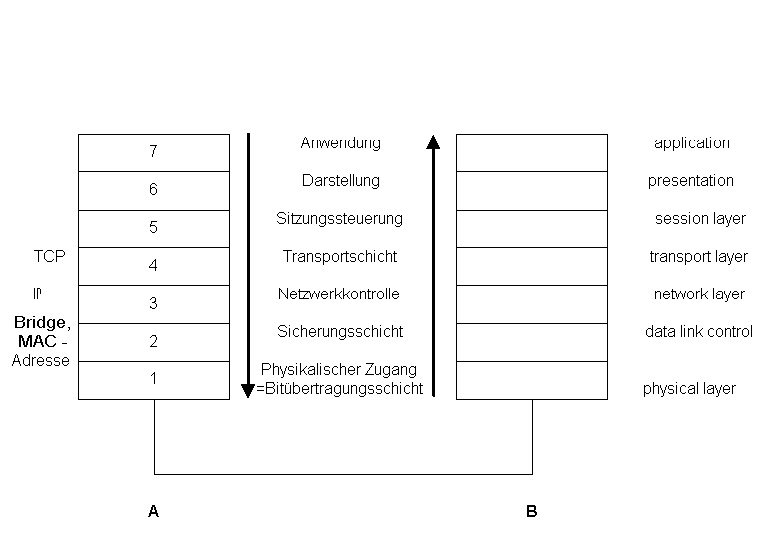

CSMA/CD arbeitet auf Layer 2, Data Link Control, des ISO - OSI Schichtenmodells, das auch gleich noch näher

ausgeführt wird.

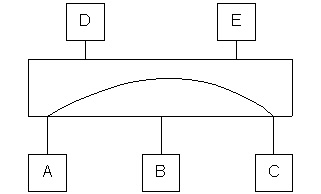

Switch:

Ein Switch stellt direkte Verbindungen zu einzelnen Stationen her,

allerdings auf Hardwareebene, d.h. er steckt die Verbindungen, kann aber nicht "selber denken".

Der Switch arbeitet auch auf Ebene 2, bzw. Layer 2, wo es um das Herstellen von Hardware - Verbindungen geht.

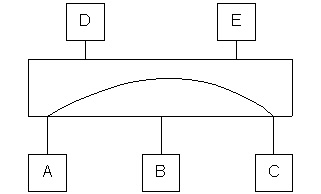

Die Grafik zeigt, wie ein Switch die Verbindung zwischen den Arbeitsstationen A und B herstellt.

Router:

Ein Router arbeitet in Schicht 3, der Netzwerkkontrolle. Er ist intelligent und hat eigene Software.

Beispiel: Die Workstation A will sich mit Workstation E verbinden. Der Router hat nun Tabellen und gibt den Weg an.

Er stellt die Ende zu Ende - Verbindung her, indem er alle Stationen zwischen beiden angibt.

Der Router sagt zu A, wie er nach E kommt.

Aktive Komponenten eines Netzwerks sind

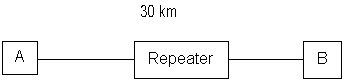

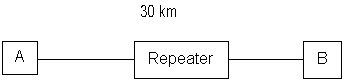

Repeater

Signalverstärker für lange Übertragungswege.

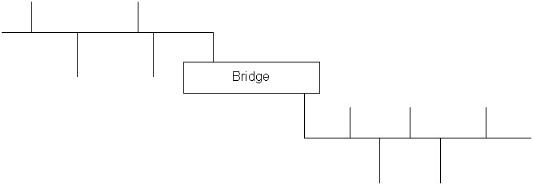

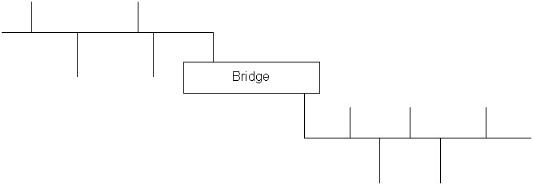

Bridge

verbindet auf Layer 2 mehrere Netze des gleichen Typs mittels der MAC - Adressen der Netzwerkkarten miteinander.

Router

Ethernet und Token Ring arbeiten nur mit speziellen Routern.

Gateway

Ein Gateway kann verschiedene Protokolle, bzw, Rechnerwelten miteinander verbinden.

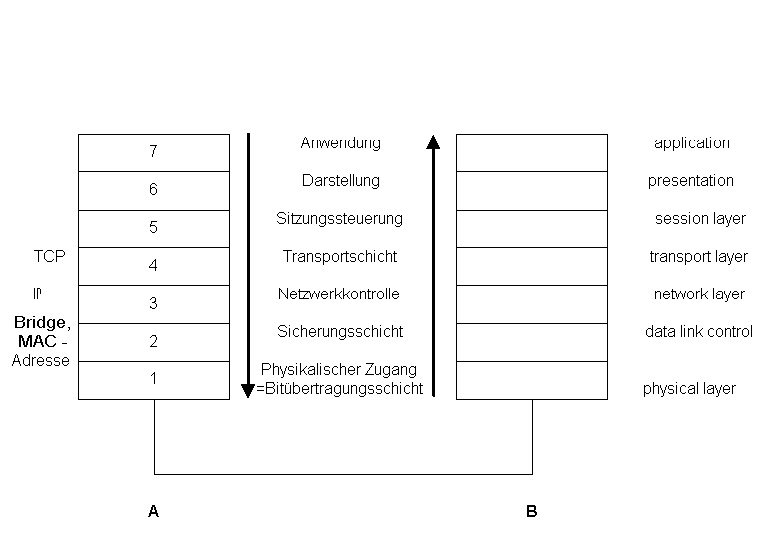

Das ISO - OSI 7 Schichten Modell

(International Standards Organisation - Open Systems Interconnection)

Die 7 Schichten sind ein Modell zur Verdeutlichung, die man sich nicht unmittelbar als existente Hardware vorstellen muss.

Ein Datenpaket wächst beim passieren jeder Schnittstelle von einer zur anderen Schicht, weil vorne dran Header und hinten

dran Checksummen, bzw. Prüfbits ergänzt werden. Dies passiert beim Verlassen des Computers A in unserem Beispiel,

einer Wanderung von Schicht 7, application layer, bis Schicht 1, physical layer zunächst.

Dann werden die Daten von A nach B übertragen, über Netzwerkkabel oder Telefonnetz. Bei B angekommen, wird

das sorgfältig schichtweise "verschnürte" Paket, genauso schichtweise wieder ausgepackt von der Bitübertragungsschicht(1)

bis zur Anwendungsschicht(7), wo es dann wieder etwa genau so groß ist, wie es in der Anwendungsschicht von A war und

normalerweise für den Betrachter genauso aussieht, sofern es dort mit der gleichen Software geöffnet und dann betrachtet wird.

8 Bit haben ein 9. parity - Bit.

Netzwerkstandards wie maximale Kabellängen sind in CSMA/CD festgelegt.

Maximal etwa 5 Knotenpunkte, 2 Router und 3 Repeater können verwendet werden.

Ein broadcast ist eine allgemeine Anfrage an alle Stationen eines Netzes.

Die Tabelle des Routers wird entweder von Hand programmiert oder automatisch upgedatet.

Transmission Control Protocol <------> User Datagram Protocol

TCP ist mit Rückmeldung, UDP ist ein ungesichertes Protokoll ohne Rückmeldung.

Ein Gateway kann verschiedene Protokolle bzw "Rechnerwelten" miteinander verbinden.

Ein Internet Gateway verbindet ein Netzwerk mit dem Internet.

MAC - Addressen können mit bestimmten Routern umprogrammiert werden und sind deshalb doch nicht "ewig".

Kommunikation und Datenübertragung

serielle Übertragung

überträgt Bitweise, Bsp.: keyboard, PS2 - Stecker

parallele Übertragung

überträgt mehrere Bits gleichzeitig, Bsp.: printer, LPT1

Übertragungsarten

simplex

Übertragung nur in eine Richtung(Maus - wenngleich auch beim Hochfahren die Maus sich einmal meldet)

halbduplex

Übertragungen abwechselnd in 2 Richtungen.

Beispiel: Die frühe Internet - Telefonie mit halbduplex Soundkarten ermöglichte, dass einer spricht, während der andere zuhört.

(voll)duplex

gleichzeitige Übertragungen in beide Richtungen.

synchrone / asynchrone Übertragung

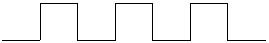

Bitübertragung in Form einer Rechteckwelle

synchron ist ISDN(Integrated Services Digital Network). Eine Synchronisierung findet unmittelbar statt,

dann kann eine optimale Übertragung stattfinden.

asynchron ist die Übertragung mit einem Modem. Die Synchronisierung findet nicht unmittelbar statt,

sondern erst beim "Handshake"(piep-piep-piep-krrrrrr...), dann folgt eine Übertragung so gut wie möglich.

Übertragungsgeschwindigkeiten

Die Bandbreite wird in kHz oder MHz angegeben.

Die Übertragungsrate wird in Bit/s bzw. bps angegeben.

In Bezug auf ältere Modems sprach man auch von einer Baud Rate, eine Einheit nach Jean Maurice Baudeot(1845 - 1903)

Nur wenn das Modem nur einen Übertragungskanal hat ist 1 Baud = 1 bps, sonst ergibt sich die Datentransferrate(in bps)

aus Anzahl Kanäle multipliziert mit der Baudrate, die man auch Schrittgeschwindigkeit nennt.

Es gibt auch einen Unterschied von brutto / netto hinsichtlich der Datenübertragungsraten.

Datex - L(Zahlung pro Zeitleitung, leitungsbgebunden)

Digital Übertragung über die Leitung

Datex - P(Zahlung pro Paket, paketgebunden)

Datenaustausch mit Paketvermittlung

ISDN kann Telefon, Fax, Internet und Fernwirken

(das ist das Ausschalten deines Kühlschranks zu Hause per Handy von den Fidschi - Inseln)

DSL digital subscriber line

Per Kabelmodem surft man über das Kabelfernsehnetz. Außerdem können Stromleitungen für die Datenübertragung verwendet werden

und es gibt Funkinternet - Dienste.

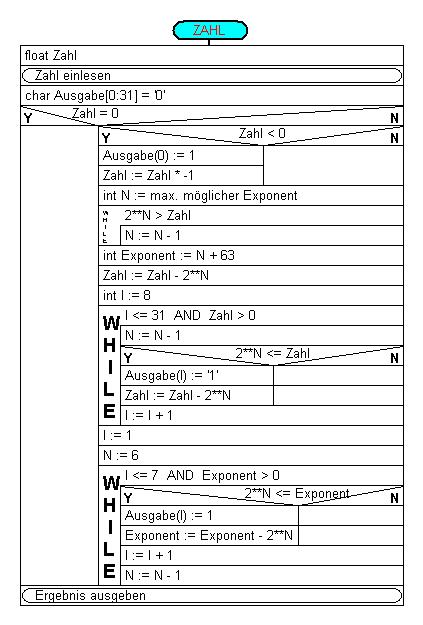

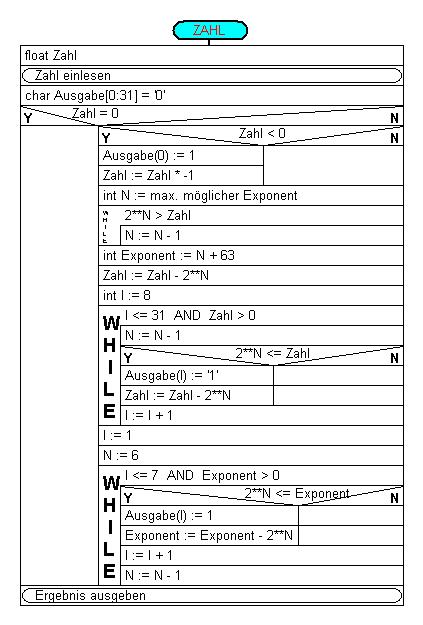

Es gibt Alternativlösungen zur vorherigen Gruppenarbeit:

1) Man muss vorher ausschließen, dass die eingegebene Zahl = 0 ist, da man keinen Logarithmus von 0 machen kann.

Man nimmt also den Logarithmus 2 von einer Zahl und erhält dann x und y. x, den Exponenten und y, die Zahl selbst. Die

Nachkommastellen werden ins Binärsystem übertragen und mit 2 hoch Exponent multipliziert.

2) Einfach die Speicheradresse der Zahl abgreifen und darstellen lassen. Eine supereinfache Lösung, da

der Rechner sich die Zahl ja ohnehin in binärer Darstellung merkt!

Es gibt hier auch 3 Einwände:

Erstens, die Zahl darf nicht gleich 0 sein.

Zweitens, der Betrag der Zahl darf die größte darstellbare Zahl nicht überschreiten.

Drittens, die Genauigkeit der eingegebenen Zahl würde stark leiden, wenn man die Eingabe z.B. auf 2 Nachkommastellen

beschränken würde, bei der binären Ausgabe würden hier einige Bits umkippen.

Eine Alternativlösung ist diese :

Standardsoftware

gibt es vielfach als Paket, wie MS-Office, Staroffice, Lotus-Office usw.

Dazu gehört eine

- Textverarbeitung,

- Tabellenkalkulation,

- Datenbanken für PC, wie Access, oder MS - SQL Server.

Die große Ausführung der Oracle Datenbank, sowie Informix und DB2 werden eher Großrechnern zugeordnet,

der klassischen Umgebung für große Datenbanken. Die von IBM entwickelten Großrechneranlagen haben, im Gegensatz

zu einigen anderen Systemen, keine UNIX - Derivate als Betriebssystem.

Weitere Standardsoftware sind

- Präsentationen wie Power Point oder StarOffice Impress,

außerdem

- Kommunikationssoftware, wie Outlook, Netscape, Novell Groupwise etc, oder

- Workflow - Management.

Workflow Management umgebungen sind z.B. Lotus Notes, oder in SAP enthalten.

Hinzu kommen

- Betriebswirtschaftliche Software, wie SAP und

- Techniksoftware, wie Bausoftware, CAD(Computer Aided Design),

außerdem

- Grafikprogramme,

- DTP(desktop publishing),

- Layout - Software,

- Bildverarbeitungen,

- Tonstudio und Videosoftware.

Das gute an CAD ist, dass nach dem Entwurf eines neuen Gerätes automatisch eine Stückliste der benötigten Teile ausgegeben wird.

Zur Darstellungen mathematischer Formeln verwendet man am besten Tex oder LaTex. GNU ist eine Vereinigung von Softwareentwicklern,

die vor allem zur Entwicklung von Standardsoftware für Linux beigetragen haben.

Weiterhin gibt es Standardsoftware zur Erstellung von Web - Seiten und Projektorganisationsprogramme, wie z.B. MS - Project.

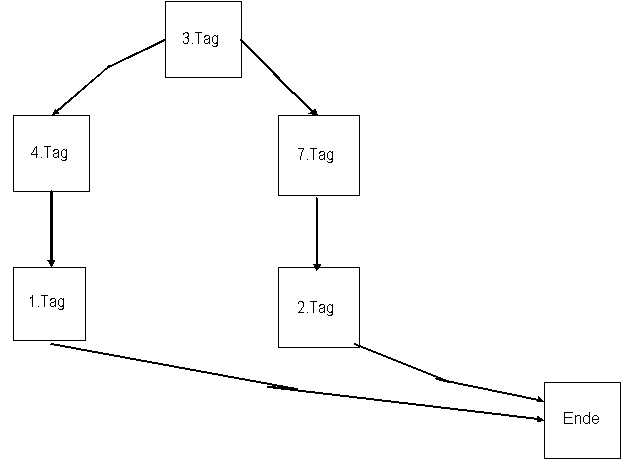

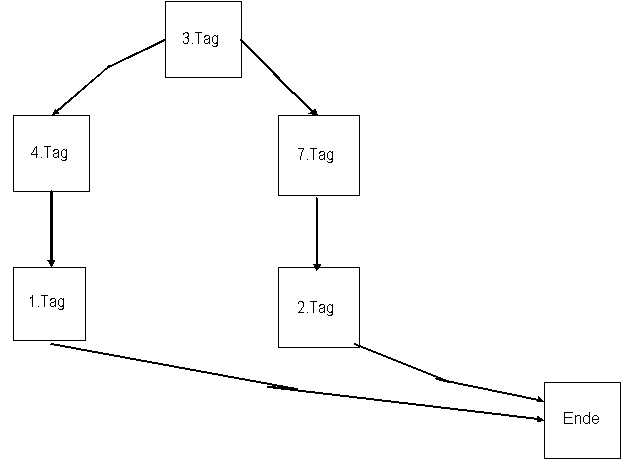

Die folgenden Abkürzungen stehen für Methoden zum Projektmanagement:

PERT - Programmed Evaluation and Review Technique

MPM - Metra(Eigenname einer Firma) Potential Method

CPM - Critical Path Method

Um z.B. in MS - Project sinnvoll zu arbeiten, wird ein Projekt in Teilvorgänge zerlegt.

Diese Teilvorgänge haben jeweils Vorgänger und Nachfolger.

Der chronologisch längste Pfad eines Projektes ist zugleich sein kritischer Pfad.

Zur Standardsoftware gehören auch

- Kompressionsprogramme

- Virenscanner und

- Programme zur Kryptografie

Betriebssystem

Man unterscheidet ganz allgemein das eigentliche Betriebssystem und seine Dienstprogramme.

Schon John v. Neumann(1903 - 1957) sagte Daten und Programme sollen gleich behandelt werden.

Dies ist auf allen modernen Rechnern(bis auf spezielle Ausnahmen) realisiert worden.

Bei Konrad Zuse(*1910) waren die Daten und Programme noch streng getrennt. So waren bei seiner

Rechnerarchitektur die Programme auf nicht wiederbeschreibbaren Filmstreifen gespeichert.

Überhaupt war Zuse der Idee gefolgt, für jede spezielle Operation jeweils eine eigene Maschine

zu entwickeln, während v. Neumann schon in den 40ern sagte, man brauche einen einzigen Computer,

auf dem dann alle Programme implementiert werden sollen - eigentlich der letzte logische Schritt

vor der Erkenntnis, dass dafür ein Betriebssystem gebraucht wird.

Das Betriebssystem verwaltet die Betriebsmittel des Rechners, welche aus Hard- und Software bestehen.

Treiber sind Software für die Kommunikation des Betriebssystems(engl. abgekürzt OS, Operating System)

mit den Peripheriegeräten. Oft hält ein Betriebssystem bereits eigene Treiber in einer Treiberdatenbank bereit,

mit denen die gebräuchlichsten Geräte angesprochen werden können.

Insgesamt ist das Betriebssystem für die Kommunikation zwischen Hard- und Software zuständig.

Das BIOS(Basic Input / Output - System) ist ein als Firmware(das ist Software, die fest an einen bestimmten Chip gebunden ist)

realisierter ROM, der vor der Installation eines Betriebssystem auf jedem betriebsbereiten Rechner vorhanden

sein muss. Das BIOS kontrolliert die Hardware - Peripherie, für deren Konfiguration das batteriebetriebene CMOS

(Complementary Metal Oxide Semiconductor, zu deutsch: Komplementärer Metalloxyd Halbleiter) zuständig ist.

BIOS und CMOS testen den Prozessor und den RAM - Speicher beim Computerstart.

Trotzdem ist für einen ordnungsgemäßen Computerstart(Bootvorgang) das Betriebssystem zuständig, ebenso für eine

ordnungsgemäße Beendigung aller Prozesse und das Herunterfahren des Rechners. Auch die RAM - Speicher Verwaltung

gehört zu den Aufgaben des Betriebssystems, d.h. von Zeit zu Zeit muss RAM Speicher wieder freigegeben werden,

der von Prozessen belegt war, die bereits beendet sind, um für neue Prozesse Platz zu schaffen.

Kleiner Exkurs über Halbleiter

Transistoren sind Halbleiter, die meist aus Silizium realisiert, das z.B. mit Arsen "dotiert",

d.h. gezielt verunreinigt wird, um so Strom leitend zu werden, was Silizium sonst nicht ist. Die Arsenspur

leitet, das Silizium isoliert. In der CPU(Central Processing Unit) befinden sich etwa 60 Millionen Transistoren,

die dort nicht wie in einem Radio oder Stereo - Verstärker zur Amplitudenverstärkung des Stroms, sondern als

Schalter (---->Schaltgatter) verwendet werden.

RAM ist ebenfalls Halbleiterspeicher, während Festplatten magnetisch beschrieben werden. CDs werden mit Laser

beschrieben und gelesen. Festplatten sind somit eine Erweiterung der Diskette. Zu den Transistoren kommen als

Bauelemente ebenso Kondensatoren und Widerstände.

Wie wir also gerade erfahren haben, benutzt auch der CMOS die Halbleiter Technologie.

weiter Betriebssystem

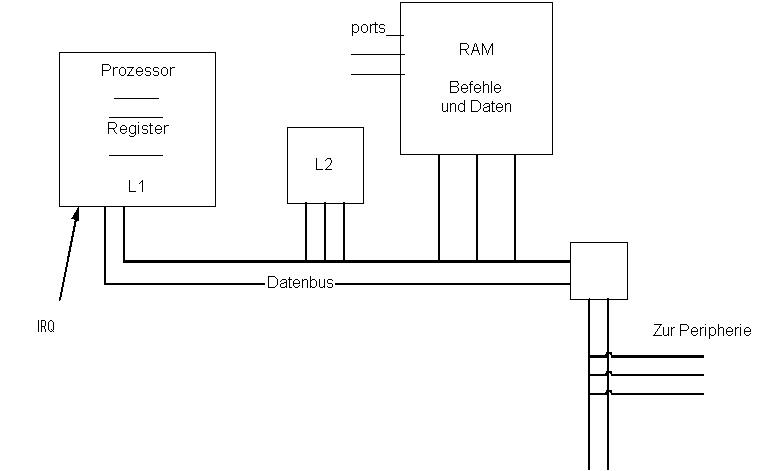

Außer dem RAM Speicher muss das Betriebssystem auch verschiedene Cache Speicher, wie L1- und L2-Cache des

Prozessors verwalten. Dazu kommen die Datenverwaltung in Katalogen wie z.B. der FAT(File Allocation Table),

ohne die keinerlei Daten auf einer Festplatte gefunden werden können. So beschränkt sich das gewöhnliche

Löschen von Daten auch nur darauf, ihre Adresse aus der FAT zu löschen, unter DOS gab es den Befehl UNDELETE,

um solche Daten wiederherzustellen. Seit dies bekannt ist, ist auch das Shreddern von Daten populär geworden.

Die FAT war früher 16 Bit groß und konnte daher mit bis zu 65535 Einträgen keine größeren Festplattenpartitionen

als 2GB ansprechen. FAT32 hat dieses Problem gelöst mit seinen 232 Möglichkeiten, das sind genau

4.294.967.296, also etwas über 4 Milliarden Möglichkeiten. Die adressierbare Partitionsgröße wächst damit

in den Terabyte - Bereich. Jede Partition hat ihre eigene FAT.

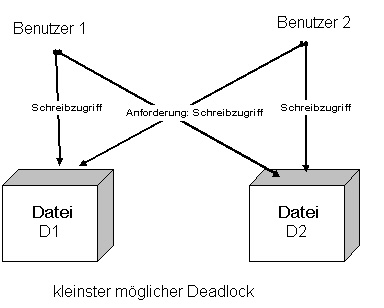

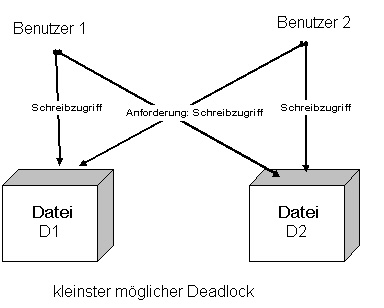

Das Betriebssystem verwaltet auch die Zugriffsrechte auf Dateien. So kann es bei Multiuser Betriebssystemen

leicht zum Problem des wechselseitigen Ausschlusses, dem sogen. "Deadlock" kommen, in dem mehrere Benutzer

auf das Eintreten von Ereignissen warten, die nur deshalb, weil auch andere darauf warten, gar nicht eintreten.

Zu bedenken ist, dass Deadlocks nicht nur im Mehrbenutzerbetrieb auftreten, sondern auch bei konkurrierenden Prozessen,

bzw. Anwendungen, sodass es unmittelbar einleuchtet, dass das Verhindern von Deadlocks zu den wichtigen Aufgaben

eines Betriebssystems gehört. Ein Deadlock wird verhindert, indem der Prozess, der eine Anfrage für Schreibzugriff

auf eine bereits geöffnete Datei abschickt, gezwungen wird zu warten, bis die Datei wieder geschlossen wurde, oder

eine Kopie zur Verfügung stellt, auf die der Prozess dann sofort das Schreibrecht erhält.

Bei präemptiven Betriebssystemen, wie UNIX SVR4, steht jede Anwendung unter der Kontrolle des OS(vgl. präemptives Multitasking).

Den Gegensatz dazu stellen die kooperativen Betriebssysteme dar, zu denen z.B. DOS gehört. Hier wendet sich jede

Anwendung selbst an das Betriebssystem, um beendet zu werden.

Windows NT, 2000 und XP sind präemptiv, während die ganze Windows 9x Serie kooperativ ist.

Bei großen Rechner - Systemen sitzt ein Operator an einer Kommando Konsole, um Einbrüche in das System zu verhindern

bzw. zu protokollieren und verfolgen. An der Kommando Konsole hat der Administrator auch die Möglichkeit,

"wildgewordene" Prozesse, die nicht automatisch beendet werden können zu stoppen.

Zur Verbesserung der Performance eines Systems können vom Betriebssystem auch bestimmte Programme

im Cache Speicher, dem Ultrakurzzeitgedächtnis des Computers, fest abgelegt werden.

Weitere Aufgaben des Betriebssystems sind Benutzerverwaltung in Benutzergruppen mit jeweils unterschiedlichen

Schreib und Leserechten, d.h. Rechteverwaltung, Passwortverwaltung, z.B. den Zeitpunkt setzen, wann ein Passwort abläuft,

ein Benutzer erhält ein Konto, bzw. einen Account, Applikationsverwaltung(wieviel Arbeitsspeicher darf eine bestimmte

Anwendung benutzen), Abrechnung, Statistik und Protokolle erstellen(z.B. von Ereignissen).

Betriebssystem - Dienstprogramme(OS - Utilities) sind meistens ein elementarer Editor, Sortierprogramme

Taschenrechner, Spiele. Jedes UNIX Betriebssystem enthält einen Compiler.

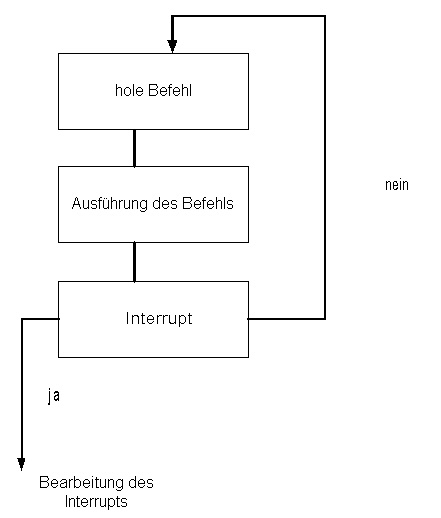

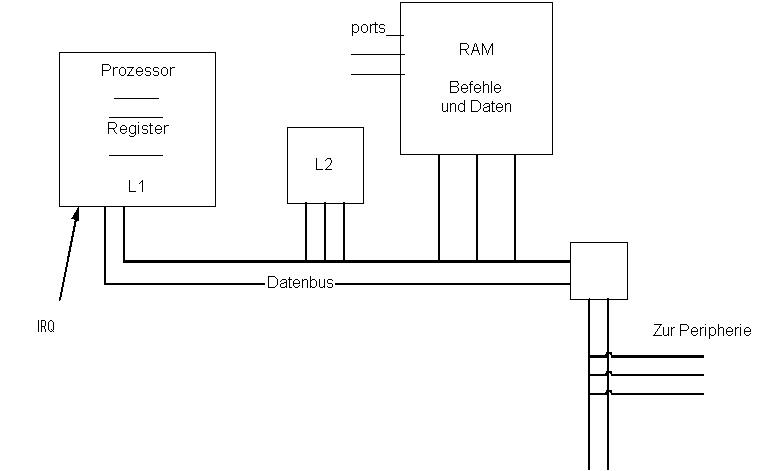

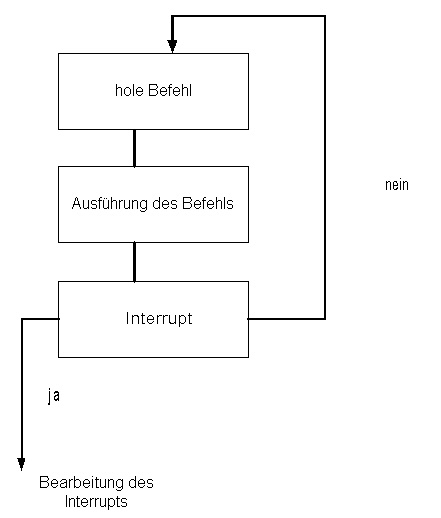

Ein Interrupt Request(IRQ) ist eine Anfrage an den Prozessor, seine laufende Arbeit zu unterbrechen(daher interrupt)

und eine bestimmte Aufgabe für ein Peripheriegerät, z.B. eine bestimmte PCI Karte auszuführen. Jede Karte

hat ihren eigenen Interrupt, um zu ermöglichen, dass sie sich zu Wort meldet.

WEITER!